1 前言

随着信息时代的发展,全球正在进入一个崭新的信息经济时代,每天都会有

不计其数的信息通过网络传输,而这些信息也在以前所未有的深度和广度,影响和改变着每一个企业。在人们的日常生活中,信息资源共享以及信息交流已经成为了必不可少的组成部分,从而加速新型网络技术的产生和快速发展,计算机网络的产生和使用为信息时代的发展带来了亘古未有的变化。企业网的建成和使用,对于一个企业来说,利用现代信息手段建立迅速反馈的机制,高效率、高质量的企业内部信息资源交流共享、产品的线上介绍、线上销售、在线技术服务和售后服务等都是用网络的形式来完成,这也就体现了网络最主要的优点是:方便、快捷和成本低廉。企业网络搭建主要包括各种局域网的技术思想、网络设计方案、网络拓扑结构、网络安全,网络系统的维护等内容。如何搭建一个既符合企业对网络的需求又能着眼于现在以及未来的网络发展的企业园区网,是本项目需要实践并解决的问题。

2 企业园区网项目工程

2.1 项目背景

某著名科技集团公司总部设在广州市,,为了实现各部门之间快捷的信息交流和资源共享,需要构建一个集团网络。总公司有人力资源,财务,销售,生产技术共四个部门,对集团网络的要求是总公司的部门既可以快速访问互联网,又可以安全地实现内部网络的通讯。

总公司的集团网络采用双核心的网络架构,确保集团网络主干的高可用性,保证公司在部分网络故障时也能正常运行,同时使用路由器+防火墙的方式接入互联网,做到既可以访问外网,又能保护内网。为了实现快捷的信息传递和公司业务的需求,要求用户能够安全高效地访问总公司内网服务器群。同时公司的主页服务器需要在互联网上发布,提供对外的网站平台服务。

方案考虑到未来3-5年的网络发展,公司的集团网络也需要紧跟网络技术发展的脚步,所以对部分设备设置ipv6地址,集团网络也支持ipv6地址的访问,项目中注重网络的实用性、经济性、可靠性和可扩展性等特点。

2.2 技术部署

2.2.1 拓扑搭建

根据设计的项目拓扑完成拓扑的搭建以及设备的正确连接,并修改所有设备的名称。

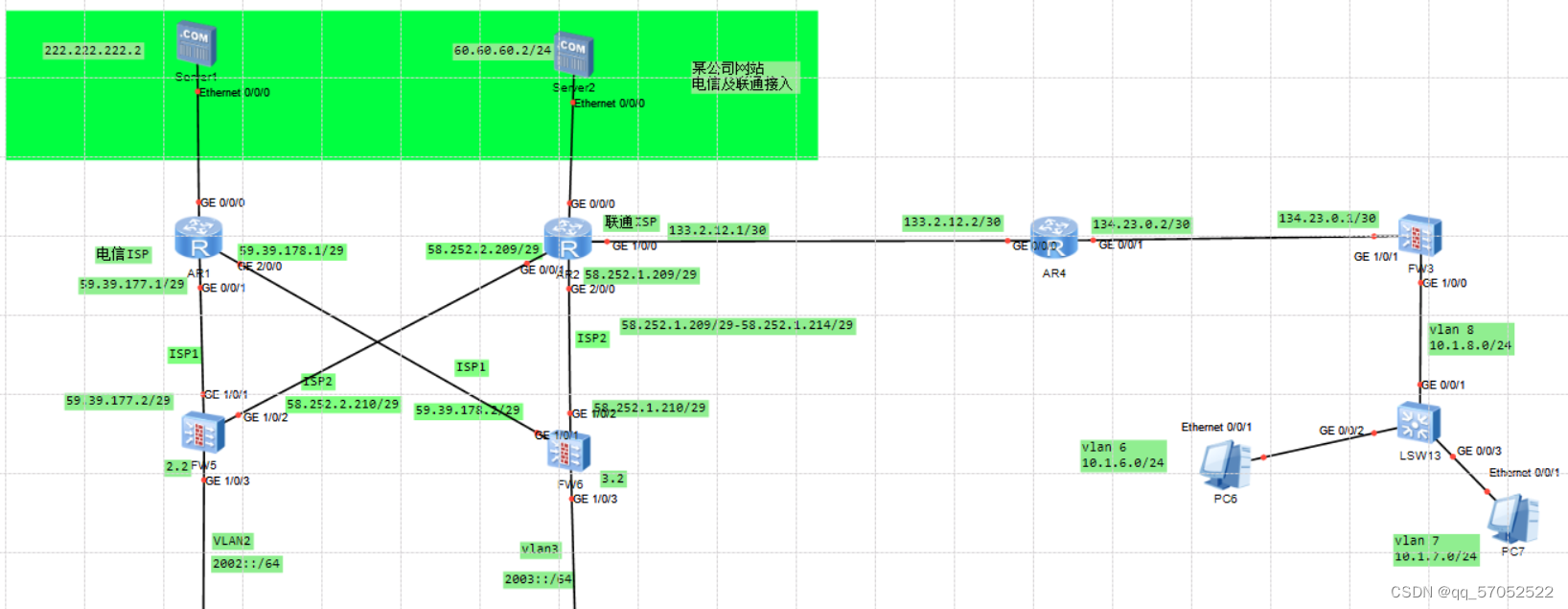

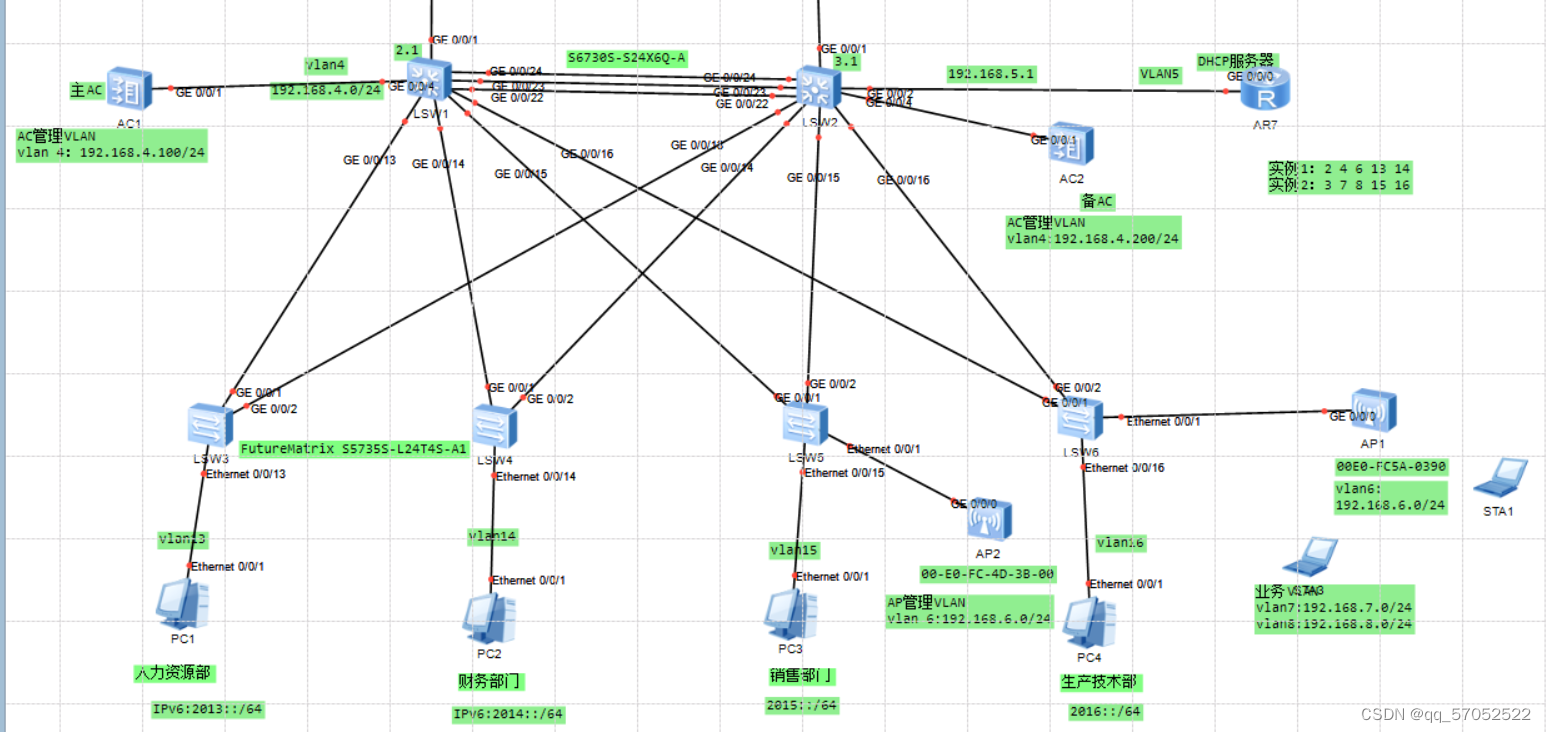

图表 1 企业网完整拓扑图

图表 1 企业网完整拓扑图

2.2.2 vlan的配置

根据VLAN规划表,合理划分VLAN,确保接口分配正确。

表1 vlan规划表

| 设备名 |

VLAN id |

接口 |

| LSW3 |

VLAN 13 |

E0/0/13 |

| LSW4 |

VLAN 14 |

E0/0/14 |

| LSW5 |

VLAN 15 |

E0/0/15 |

| LSW6 |

VLAN 16 |

E0/0/16 |

| LSW13 |

VLAN 6 |

G0/0/2 |

| VLAN 7 |

G0/0/3 |

|

| VLAN 8 |

G0/0/1 |

|

| AC1 |

VLAN 4(管理) |

------- |

| AC2 |

VLAN 4(管理) |

------- |

| LSW1 |

VLAN 2-8 13-16 |

------- |

| LSW2 |

VLAN 2-8 13-16 |

------- |

2.2.3 ip地址的配置

根据地址规划表完成接口或VLAN的IP地址的配置:

表2 地址规划表

| 设备名称 |

接口或VLAN |

地址规划 |

| LSW1 |

VLAN4 |

192.168.4.1/24 |

| VLAN6 |

192.168.6.1/24 |

|

| VLAN7 |

192.168.7.1/24 |

|

| VLAN8 |

192.168.8.1/24 |

|

| VLAN13 |

192.168.13.252/24 |

|

| VLAN14 |

192.168.14.252/24 |

|

| VLAN15 |

192.168.15.252/24 |

|

| VLAN16 |

192.168.16.252/24 |

|

| LSW2 |

VLAN4 |

192.168.4.2/24 |

| VLAN5 |

192.168.5.1/24 |

|

| VLAN6 |

192.168.6.2/24 |

|

| VLAN7 |

192.168.7.2/24 |

|

| VLAN8 |

192.168.8.2/24 |

|

| VLAN13 |

192.168.13.253/24 |

|

| VLAN14 |

192.168.14.253/24 |

|

| VLAN15 |

192.168.15.253/24 |

|

| VLAN16 |

192.168.16.253/24 |

|

| AC1 |

VLAN4 |

192.168.4.100/24 |

| AC2 |

VLAN4 |

192.168.4.200/24 |

| Server1 |

----- |

222.222.222.2/24 |

| Server2 |

----- |

60.60.60.2/24 |

2.2.4 链路聚合技术

在LSW1和LSW2之间的G0/0/23,G0/0/24,G0/0/22接口上配置链路聚合。

2.2.5 MSTP技术

创建STP实例1,实例2,并修改实例优先级。

2.2.6 VRRP技术

在LSW1和LSW2之间配置VRRP。

VRRP虚拟ip规划:

表3 vrrp虚拟ip地址规划表

| 设备 |

IP地址 |

| LSW1 |

vrrp虚拟IP:192.168.x.254 |

| LSW2 |

VRRP虚拟IP:192.168.x.254 |

2.2.7 端口安全设置

LSW3、LSW4、LSw5、LSw6四台交换机上启动接入终端接口端口安全sticky,并设置最多安全MAC地址数量为1。

2.2.8 DHCP snooping 技术

在LSW3,LSW4两台交换机上配置DHCP Snooping 技术。

2.2.9 ospf2 技术

在交换机LSW1,LSW2,防火墙FW5,FW6上配置ospf2。

Ospf2配置规划表:

表4 ospf配置规划表

| 设备名称 |

环回口IP地址 |

宣告网段 |

| LSW1 |

1.1.1.1 |

192.168.2.0 |

| 192.168.4.0 | ||

| 192.168.13.0 | ||

| 192.168.14.0 | ||

| 192.168.15.0 | ||

| 192.168.16.0 | ||

| LSW2 |

2.2.2.2 |

192.168.3.0 |

| 192.168.5.0 |

||

| 192.168.13.0 |

||

| 192.168.14.0 |

||

| 192.168.15.0 |

||

| 192.168.16.0 |

||

| FW5 |

5.5.5.5 |

192.168.2.2 |

| FW6 |

6.6.6.6 |

192.168.3.2 |

2.2.10 ipv6 技术

根据地址规划表完成接口或VLAN的IPV6地址的配置

表5 ipv6地址规划表

| 设备 |

IP地址 |

设备 |

IP地址 |

| Lsw1 |

Vlan2:2002::1/24 |

LSW2 |

Vlan3:2003::1/24 |

| Lsw1 |

Vlan13:2013::1/24 |

LSW2 |

Vlan13:2013::2/24 |

| Lsw1 |

Vlan14:2014::1/24 |

LSW2 |

Vlan14:2014::2/24 |

| Lsw1 |

Vlan15:2015::1/24 |

LSW2 |

Vlan15:2015::2/24 |

| Lsw1 |

Vlan16:2016::1/24 |

LSW2 |

Vlan16:2016::2/24 |

| FW5 |

G0/0/3:2002::2(5)/24 |

FW6 |

G0/0/3:2003::2(6)/24 |

2.2.11 vrrp3,ospf3 技术

在ipv6地址配置完成的技术上,对vrrp,ospf进行升级,升级为vrrp3,ospf3。

2.2.12 无线网络配置

局域网部署无线网络,组网方式为旁挂三层组网,具体的数据规划如下:

表6 无线网络配置数据表

| 域管理模板: |

domain,国家代码:CN |

| AP认证方式: |

mac-auth |

| AP组: |

名称ap-group1 |

| AP的管理VLAN: |

vlan6 |

| AC的管理VLAN: |

vlan4 |

| SSID模板: |

模板名称:employees SSID名称:ZK-employees |

| 模板名称:guest SSID名称:ZK-guest | |

| 安全模板: |

模板名称:employees 安全策略:WPA2 密码:zhongkai |

| 模板名称:guest 安全策略:open | |

| VAP模板: |

名称:employees 转发模式:隧道转发 业务VLAN:7 引用模板:SSID模板employees、安全模板employees |

| 名称:guest 转发模式:直接转发 业务VLAN:8 引用模板:SSID模板guest 、安全模板guest |

IP地址规划:

表7 AC地址规划表

| 设备 |

IP地址 |

设备 |

IP地址 |

| LSW1 |

Vlan4:192.168.4.1 |

LSW2 |

Vlan4:192.168.4.2 |

| LSW1 |

Vlan6:192.168.6.1 |

LSW2 |

Vlan6:192.168.6.2 |

| LSW1 |

Vlan7:192.168.7.1 |

LSW2 |

Vlan7:192.168.7.2 |

| LSW1 |

Vlan8:192.168.8.1 |

LSW2 |

Vlan8:192.168.8.2 |

| AC1 |

Vlan4:192.168.4.100 |

AC2 |

Vlan4:192.168.4.200 |

2.2.13 防火墙策略

园区网出口处部署两台防火墙,同时接入两个运营商。在防火墙FW5,FW6,路由器AR1,AR2上使用区域间安全策略、NAT策略、IP-link联动默认路由。

表8 运营商地址规划表

| 运营商 |

NAT地址池 |

|

| 电信ISP: |

59.39.177.5-59.39.177.6 |

59.39.178.5-59.39.178.6 |

| 联通ISP: |

58.252.1.211-58.252.1.212 |

58.252.2.211-58.252.2.212 |

2.2.14 IPsec VPN

总部的vlan 16与分部的vlan 6用户通过ipsec VPN通信,保障通信的安全性。在FW6和FW3上完成源NAT的配置。受保护网络访问Internet的数据流都要经过NAT转换,而经过IPSec隧道的数据流不需要经过NAT转换。放行trust区域到untrust区域间IPsec VPN流量的安全策略,放行local区域到untrust区域的安全策略。Local和Untrust的域间策略用于控制IKE协商报文通过FW,该域间策略可以使用源地址和目的地址作为匹配条件,也可以在此基础上使用协议、端口作为匹配条件。

IKE协商策略如下:

表9 IKE策略规划表

| 认证: |

预共享密钥,key为huawei@123 |

| 加密: |

AES |

| 哈希: |

SHA2 |

| DH组: |

GROUP 15 |

2.3 项目实施目标

1. 在LSW1和LSW2之间配置链路聚合,增加设备之间的逻辑带宽,提高网络的可靠性。

2. 在LSW1和LSW2之间配置MSTP,实现网络拓扑快速收敛,提供数据转发的多个冗余路径,在数据转发过程中实现VLAN数据的负载均衡。

3. 在LSW1和LSW2之间配置VRRP,实现网关的备份,解决多个网关之间互相冲突的问题。

4. 在LSW3、LSW4、LSw5、LSw6四台交换机的接入终端接口上配置端口安全,阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

5. 在LSW3,LSW4两台交换机上配置DHCP Snooping 技术。保证DHCP客户端从合法的DHCP服务器获取IP地址,并记录DHCP客户端IP地址与MAC地址等参数的对应关系,防止网络上针对DHCP攻击。

6. 在交换机LSW1,LSW2,防火墙FW5,FW6上配置ospf2。,建立邻居关系,交换路由信息。

7. 配置ipv6,支持ipv6地址。

8. OSPFv3基于OSPFv2基本原理并增强,是一个独立的路由协议。对vrrp,ospf2进行升级,从而支持IPv6地址格式。

9. 配置无线网络,分别在LSW1、LSW2上开启DHCP服务,为AP和无线用户分配IP地址,实现AP上线、WLAN业务下发、WLAN客户端成功获取到IP地址等参数。

10. 正确配置防火墙策略后,网络正常下,FW5中的流量通过ISP1到达Internet,FW6的浏览通过ISP2到达Internet。当出口链路出现故障时,可切换到另外一条ISP链路。文章来源:https://uudwc.com/A/Ev3V1

11. 建立VPN来“保护”网络实体之间的通信。通过使用加密技术防止数据被窃听,而数据完整性验证防止数据被破坏、篡改,通过认证机制确认身份,防止数据被截获、回放。文章来源地址https://uudwc.com/A/Ev3V1