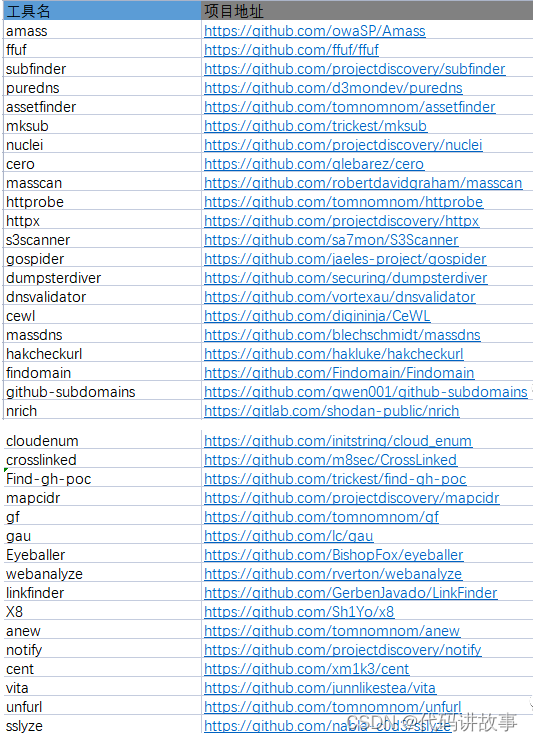

漏洞赏金猎人开源工具集合,自动辅助渗透测试工具。

公开收集的一个国外白帽子用的比较多的开源工具列表

这是一款半自动渗透测试的工具,当前版本多用于渗透测试的信息搜集,每周保持更新,最终的目标是类似于linpeas的全自动渗透测试信息搜集工具,并探测其存在哪些漏洞。

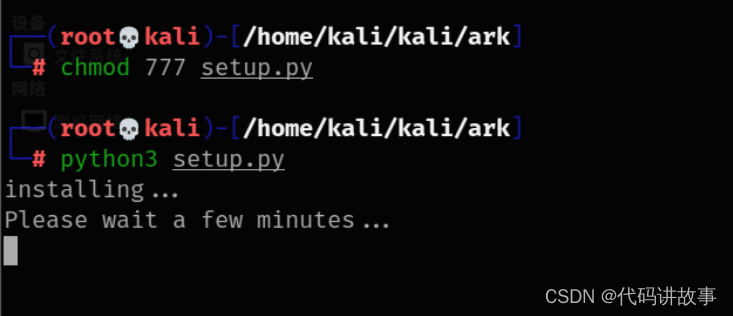

0x01 工具安装

git库:

git clone https://github.com/baimao-box/satania.git

下载完工具后,进入工具存在的目录安装

chmod 777 setup.py

python3 setup.py

需要等待几分钟,期间需要手动选择一些东西,默认即可。

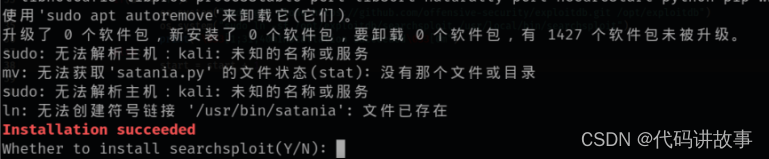

安装完成后,会提示是否安装searchsploit工具,这个工具很大,所以在这里询问,网络好的话可以安装。

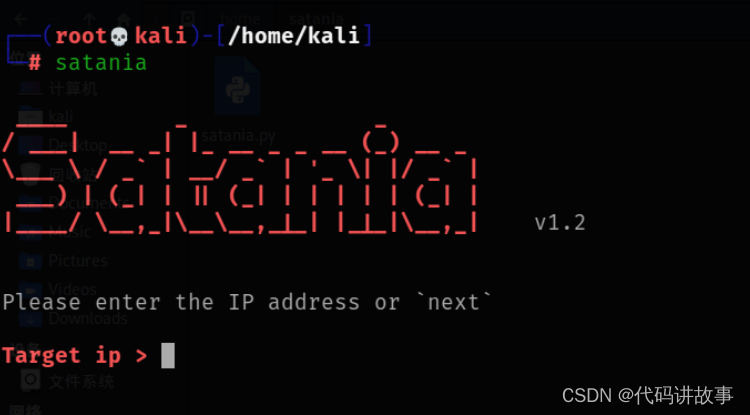

之后直接输入satania即可运行工具

0x02 工具使用

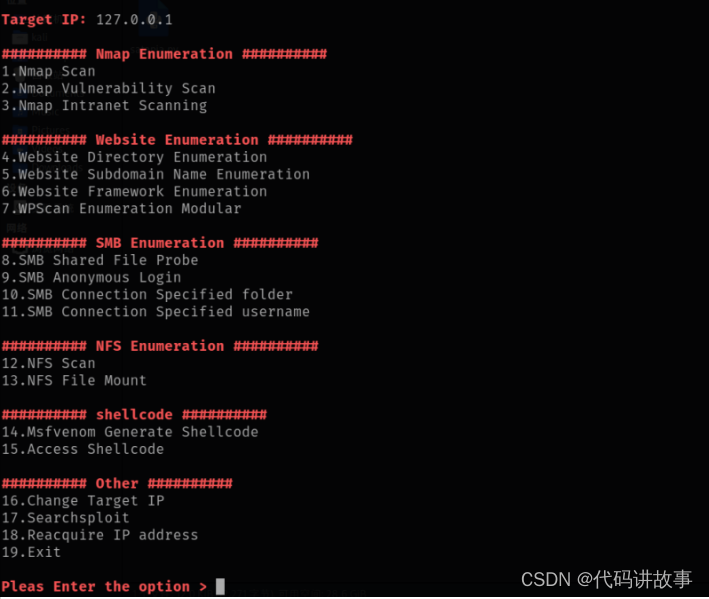

工具模块介绍:

nmap:

- nmap枚举

- nmap常规漏洞扫描

- nmap内网存活主机探测

网站枚举:

- 网站根目录文件扫描

- 网站子域名枚举

- 网站框架枚举

- wpscan枚举

- WPScan漏洞扫描

- WPScan用户名枚举

- WPScan账号爆破

smb枚举:

- smb共享目录枚举

- 匿名登录

- smb指定文件夹登录

- smb指定用户名登录

NFS枚举:

- nfs扫描

- nfs本地挂载

shellcode:

- msfvenom生成shellcode

- aspx的shellcode

- php的shellcode

- exe的shellcode

- netcat监听

- 更改设置的本地ip和端口

- 连接上传的shellcode

其他:

- 更改目标ip

- searchsploit

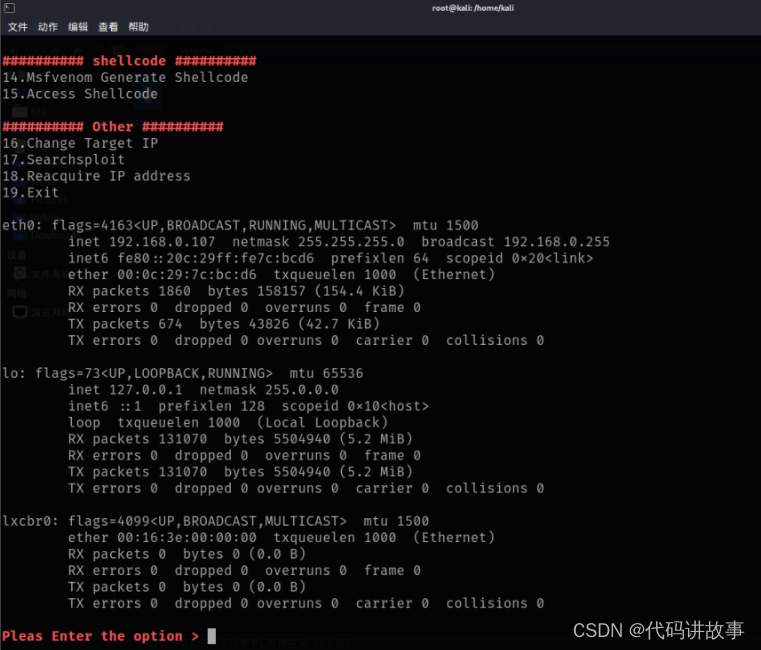

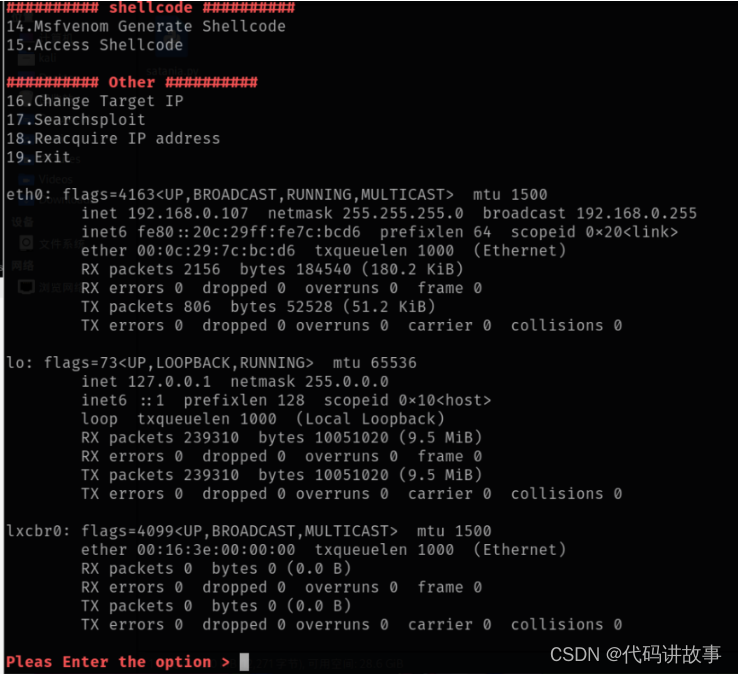

- 重新获取本机IP

- 退出

在执行命令期间,可以正常运行linux命令

0x03 其他用法演示

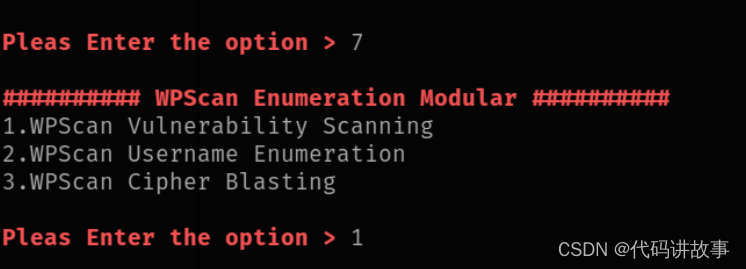

使用wpscan枚举模块,执行漏洞扫描

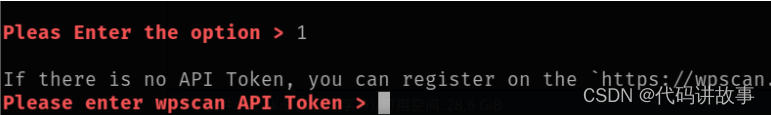

这里会叫你输入api token

我们平常在使用wpscan时,每次扫描都需要输入api token,使用这个工具,可以将你的api token存储下来,之后调用就不需要输入。

之后就能执行各种扫描。

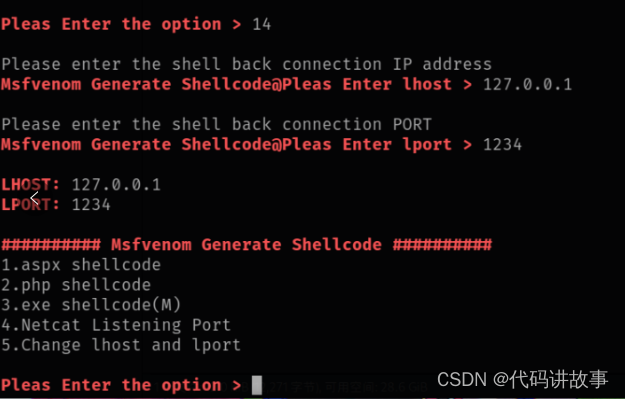

我们进入msfvenom模块。

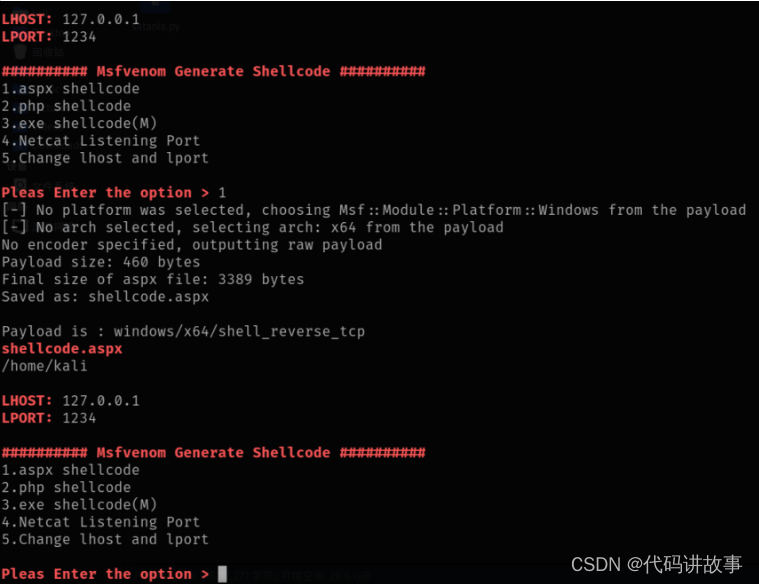

工具会提示你输入本地ip和监听端口,用于之后的shellcode生成,现在我们生成一个shellcode

工具会输入文件名,存放的地址,以及使用的payload。

本次更新将执行的linux命令放在了下方文章来源:https://uudwc.com/A/Gd2x3

文章来源地址https://uudwc.com/A/Gd2x3

文章来源地址https://uudwc.com/A/Gd2x3

![[字符串和内存函数]strcat和strncat的区别](https://img-blog.csdnimg.cn/3f8b46026bef44669b3ba749045bc95c.png)