大家可以关注一下我的微信公众号-小白渗透测试

工具:wireshark

我们这里以三道CTF题目为例,开始讲解。

题目一

下载流量包,打开wireshark

文章来源地址https://uudwc.com/A/JpNm5

文章来源:https://uudwc.com/A/JpNm5

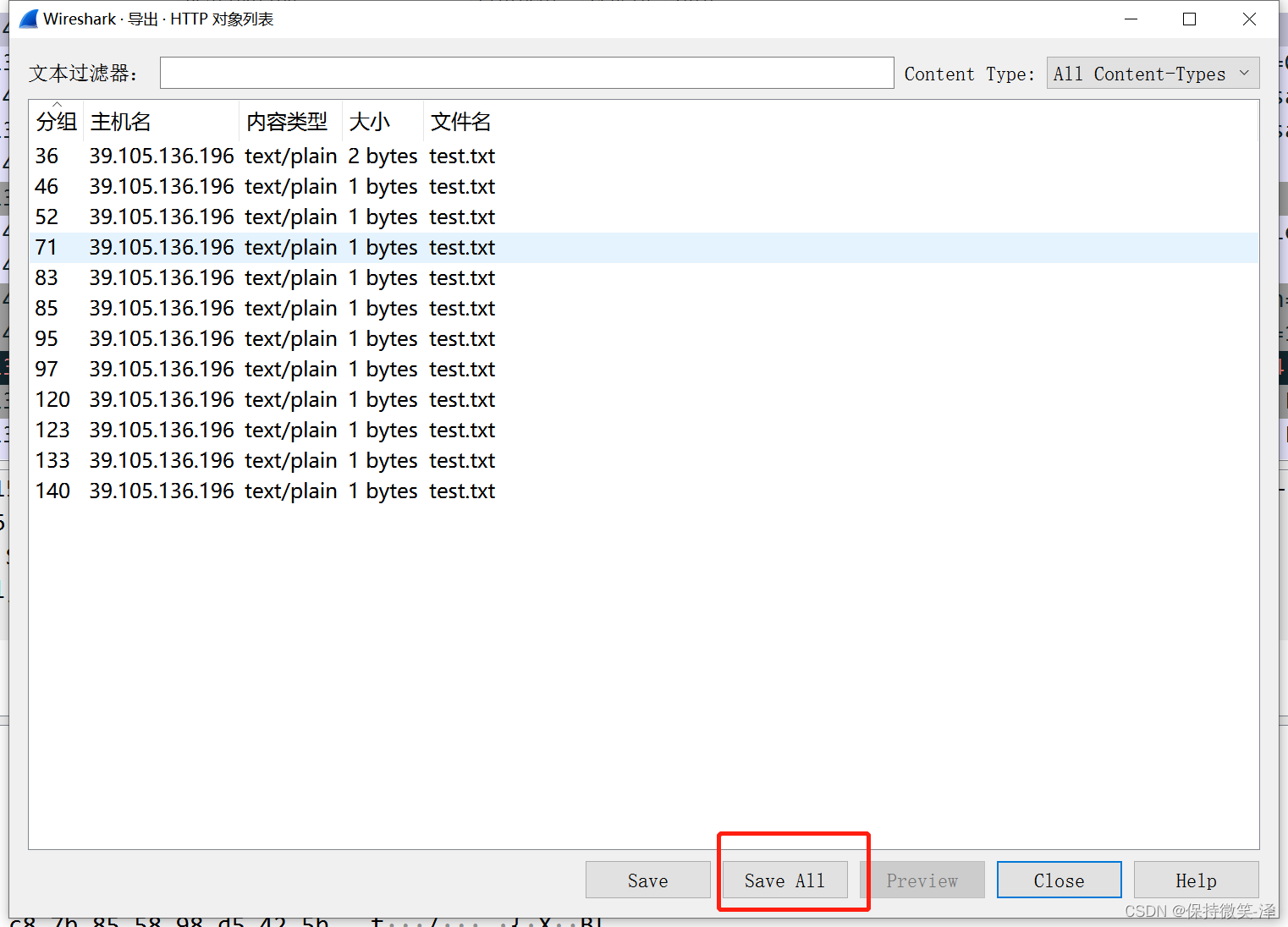

流量包为多个带range头部发送的http报文,所以都是部分回显,把所有的部分回显按照时间顺序拼接即可

分别打开这几个文件,拼接里面的内容就是最终的flag ,结果为flag{17uaji1l}

题目二

下载压缩包解压后发现为流量包,打开分析

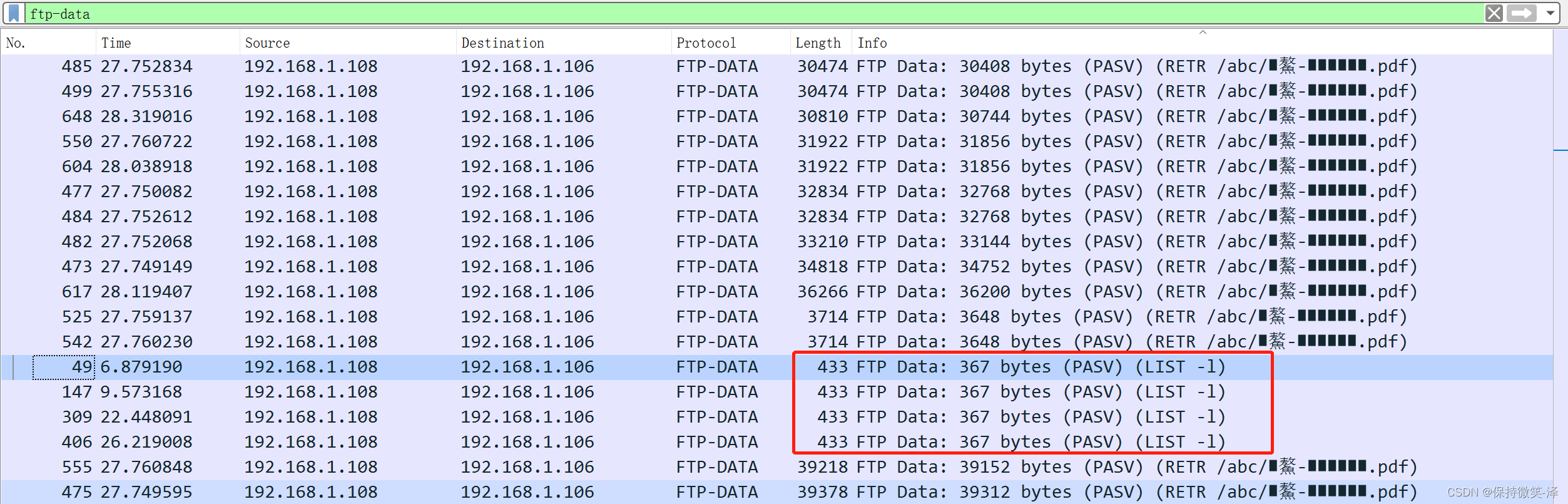

tcp 连接,再是 FTP 传输,应该是一个在传输某些文档的流量包,推测 flag 应该 和传输的文档有关。

搜索flag,未发现什么

搜索ftp-data。可以看到传输数据。

右键,追踪流-tcp流,可以看到ftp上列出的文件。

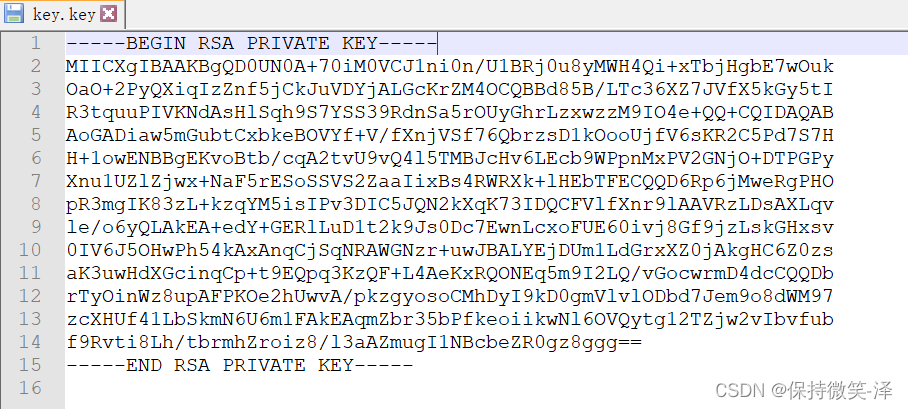

搜索 key,发现内容

发现 public key,将其保存为 pub.key

使用 foremost 分离文件,发现一个 txt 文件,好像是被加密了

用 openssl 解密

命令:openssl rsautl -decrypt -in key.txt -inkey key.key -out flag.txt -in 为要解密的加密文档 -inkey 为密钥 -out 为输出文档

题目三

下载附件,解压后是个流量包,直接 Wireshark 打开,查找 flag 无果

kali使用strings 即查找 webshell 中的带有“{”的 ASCII 字符串![]()

代码

strings webshell.pcapng | grep { strings /root/桌面/webshell.pcapng | grep {

发现 flag fl4g:{ftop_Is_Waiting_4_y}

或者

wireshare打开

输入“http contains “shell””过滤