题目

解题过程

1、点击下载附件,发现是一个压缩包,解压后得到一张二维码

2、使用QR research扫描,得到的内容并不是flag

3、使用010editor打开图片分析,发现图片里面含有一个txt文件,还是在压缩包中。

补充知识:

一个完整的 JPG 文件由 FF D8 开头,FF D9结尾

在使用图片浏览器时,图片浏览器会忽略 FF D9 以后的内容,因此可以在 JPG 文件中加入其他文件。其他文件隐藏如png.gif文件隐藏也是这个道理。

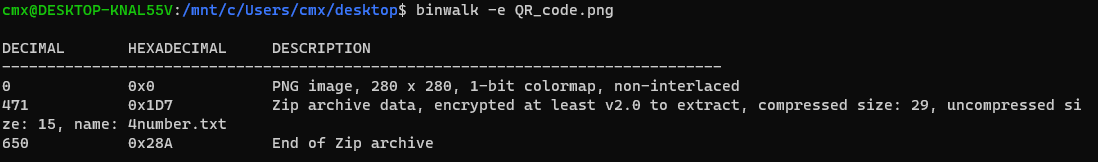

4、使用binwalk分离文件

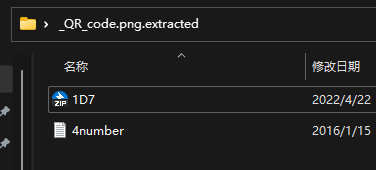

得到一个压缩包

5、根据压缩包里的文件4number.txt,猜测密码应该是4位数,所以进行密码爆破

工具一:fcrackzip(kali自带工具,没有可自行安装)

命令为:

fcrackzip -b -c 1 -l 4-4 -u 压缩包名字

相关参数解释:

-b: 使用暴力破解

-c 1: 使用字符集,1指数字集合

-l 4-4: 指定密码长度,最小长度-最大长度

-u: 不显示错误密码,仅显示最终正确密码

工具二:ziperello

步骤一:选择要爆破的压缩包

步骤二:选择暴力破解

步骤三:选择好参数

步骤四:点击开始即可

结果如下:

6、用爆破得到的密码解压文件,即可得到flag

文章来源:https://uudwc.com/A/NVxg

文章来源:https://uudwc.com/A/NVxg

7、将CTF替换成flag提交即可,所以这道题的flag如下

flag{vjpw_wnoei}

以上就是我对这道题的解法。因本人菜鸡一只,如果有什么不对的地方,实属正常。还请各位大佬予以指正,谢谢!文章来源地址https://uudwc.com/A/NVxg